مقال | BadUSB الخطر الخفي داخل أجهزتك اليومية

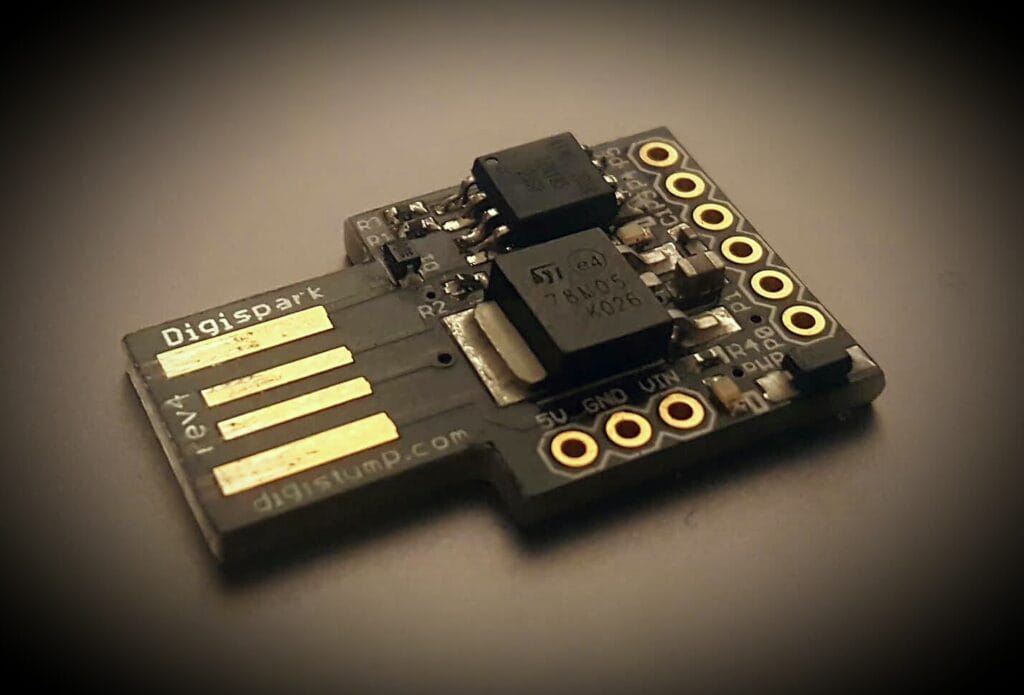

في عالم تزداد فيه الهجمات الإلكترونية تعقيدًا، قد تبدو أجهزة USB الصغيرة أداة بسيطة وآمنة. ولكن ماذا لو أخبرتك أن هذه الأدوات يمكن أن تتحول إلى أسلحة خفية في يد المهاجمين؟ BadUSB

BadUSB هو الوجه المظلم لهذه التكنولوجيا، وهو تقنية تستغل نقاط ضعف خفية في أجهزة USB لتحويلها إلى أدوات تجسس وتنفيذ هجمات متقدمة.

في هذه المقالة، نستكشف خبايا تقنية BadUSB، استخدامها في الاختراقات الإلكترونية، والطرق المتبعة للحماية منها.

في البداية ماهو : BadUSB

BadUSB هو نوع من الهجمات المتقدمة التي تعتمد على التلاعب بالبرمجيات الثابتة (Firmware) داخل أجهزة USB. بدلاً من العمل كأداة تخزين أو جهاز عادي، يمكن برمجة USB ليصبح أداة ضارة قادرة على:

- تنفيذ أوامر خفية.

- سرقة البيانات الحساسة.

- التسلل إلى الشبكات.

ما يجعل BadUSB مخيفًا هو أنه يعمل بشكل غير مرئي؛ غالبًا ما تكون برامج مكافحة الفيروسات التقليدية عاجزة عن اكتشافه، لأنه يعتمد على تعديل عميق في البرمجيات الداخلية للجهاز.

ولشرحها بشكل ابسط BadUSB هي تقنية يتم فيها تحويل جهاز USB عادي، مثل الفلاش ميموري، إلى أداة ضارة تستخدم للاختراق أو سرقة البيانات.

ليقوم بأعمال خفية مثل كتابة أوامر تلقائية، نشر فيروسات، أو التجسس على الشبكات، دون أن يلاحظ المستخدم.

كيف تعمل تقنية : BadUSB

عندما يتم توصيل جهاز BadUSB بجهاز الكمبيوتر، يبدأ في العمل وكأنه جهاز مشروع، مثل لوحة مفاتيح أو محرك أقراص.

- تغيير الهوية: يستطيع USB التنكر كأداة أخرى تمامًا.

- التنفيذ التلقائي: ينفذ برمجيات خبيثة أو أوامر دون إذن المستخدم.

- الاختراق الصامت: يفتح أبوابًا خلفية للنظام لتسهيل هجمات مستقبلية.

كل هذه العمليات تتم بدون أي تفاعل واضح من المستخدم، مما يجعل الأمر أشبه بخيانة داخلية من جهاز ظاهريًا غير ضار.

الاستخدامات القاتلة لتقنية : BadUSB

1. السيطرة الكاملة على الأنظمة

أحد أهم استخدامات BadUSB هو تنفيذ أوامر خفية تتيح للمهاجم السيطرة الكاملة على جهاز الضحية.

- مثال: يمكن للجهاز المزيف تشغيل موجه الأوامر وتنزيل برمجيات خبيثة أو تثبيت أبواب خلفية.

2. سرقة البيانات الحساسة

يستطيع BadUSB استخراج البيانات المخزنة على النظام مثل كلمات المرور، ملفات العمل، وحتى مفاتيح التشفير، ثم إرسالها للمهاجم.

- سيناريو: بمجرد توصيل الجهاز، يتم نسخ كلمات مرور مخزنة في المتصفح ونقلها إلى خادم المهاجم.

3. اختراق الشبكات

يمكن أن يصبح BadUSB أداة لتنفيذ هجمات متقدمة على الشبكات المتصلة.

- هجوم مباشر: التظاهر بأنه محول شبكة لتغيير إعدادات الشبكة أو التجسس على حركة المرور.

- نقاط ضعف الشبكات: نشر برامج ضارة داخل الشبكة، مما يؤدي إلى اختراق جميع الأجهزة المتصلة.

4. تضليل المستخدمين (الهندسة الاجتماعية)

تُستخدم هذه التقنية أيضًا لخداع المستخدمين لفتح ملفات تبدو عادية لكنها تحمل تعليمات خبيثة.

- مثال: مستند يضم تعليمات برمجية تعمل فور فتحه لتثبيت برمجيات تجسس.

امثلة اكثر على استخدمات : BadUSB

1. اختراق أجهزة الكمبيوتر

يمكن لـ BadUSB أن يتنكر كلوحة مفاتيح ويبدأ في كتابة أوامر تلقائيًا، مثل تنزيل برمجيات خبيثة أو فتح ثغرات في النظام.

2. سرقة كلمات المرور

قد يقوم جهاز BadUSB بنسخ كلمات المرور المخزنة في المتصفح أو ملفات النظام وإرسالها إلى المهاجم.

3. نشر البرمجيات الضارة

بمجرد توصيل BadUSB، يمكن أن ينشر برامج ضارة داخل شبكتك، مما يؤدي إلى إصابة أجهزة أخرى متصلة.

4. التجسس على الشبكات

يتنكر BadUSB كمحول شبكة (Network Adapter) ويبدأ في التجسس على حركة المرور بين أجهزتك وخوادم الإنترنت.

الطرق التي يعتمد عليها : BadUSB

1. التظاهر كالوحة مفاتيح (HID Attacks)

يُعتبر هذا الأسلوب الأكثر شيوعًا؛ حيث يقوم الجهاز بكتابة أوامر ضارة على النظام وكأنه لوحة مفاتيح حقيقية.

- آلية العمل: فتح برامج النظام (مثل موجه الأوامر أو المتصفح) وتنفيذ أوامر برمجية دون علم المستخدم.

2. التظاهر كأداة تخزين (Mass Storage Impersonation)

BadUSB قد يبدو وكأنه محرك أقراص خارجي يحتوي على ملفات عادية، ولكن عند فتح هذه الملفات، تُزرع برمجيات خبيثة داخل النظام.

- سيناريو شائع: ملفات تبدو وكأنها صور أو مستندات لكنها في الواقع برمجيات تنفيذية.

3. محاكاة محول شبكة (Network Adapter Emulation)

يتنكر BadUSB كمحول شبكة خارجي ويبدأ في تحويل حركة البيانات إلى خوادم خبيثة.

- التأثير: اعتراض البيانات الحساسة مثل رسائل البريد الإلكتروني وكلمات المرور.

4. تجاوز برامج الحماية

يمكن لبرامج الحماية التقليدية أن تكون عاجزة عن كشفه لأنه يعمل على مستوى العتاد (Hardware)، ما يسمح له بالتهرب من الفحص.

- استراتيجية الهروب: استغلال ثغرات النظام لتعطيل برامج الحماية قبل اكتشافه.

كيف تحمي نفسك من : BadUSB

1. تجنب الأجهزة غير الموثوقة

تأكد دائمًا من شراء أجهزة USB من شركات موثوقة لتجنب المنتجات التي قد تحتوي على برامج خبيثة.

2. تعطيل التشغيل التلقائي

يمكنك تعطيل ميزة التشغيل التلقائي للأجهزة الجديدة على نظامك، مما يحد من قدرة USB المزيف على العمل فور توصيله.

3. استخدام برامج أمان متقدمة

تأكد من تثبيت برامج مكافحة فيروسات حديثة تدعم ميزات حماية الأجهزة الطرفية.

4. التحكم في منافذ USB

اعتمد على أدوات أو إعدادات لقفل منافذ USB في أنظمتك، بحيث لا يمكن لأي جهاز غير مصرح له أن يعمل.

5. تحديث أنظمة التشغيل بانتظام

الثغرات الأمنية في أنظمة التشغيل قد تكون بابًا مفتوحًا . حافظ على تحديث برامج التشغيل والبرمجيات الثابتة.

هل هذه التقنية تعتبر تهديد حقيقي ؟

بالرغم من أن هذه التقنية يمثل تهديدًا حقيقيًا، فإن اتباع ممارسات الأمان المناسبة يمكن أن يحميك من مخاطره. الفكرة الأساسية هي الحذر وعدم الثقة بأي جهاز USB غير معروف.

إذا كنت تستخدم أجهزتك بعناية وتتبع نصائح الأمان المذكورة، فإن احتمالية التعرض لهذا النوع من الهجمات تقل بشكل كبير.

الخلاصة

BadUSB ليس مجرد جهاز عادي؛ إنه تقنية خطيرة يمكن أن تحول جهازك الشخصي إلى أداة في يد المهاجمين. الفهم والوعي هما مفتاح الحماية.

تجنب أجهزة USB غير المعروفة، وحافظ على نظامك محدثًا، ولا تتردد في استخدام برامج أمان قوية. بذلك، تكون قد قطعت شوطًا كبيرًا في حماية نفسك وأجهزتك من هذا التهديد الخفي.